Я думаю все уже в курсе, что сегодня, 27 июня 2017, многие Украинские компании перевозчиков, банков, сети магазинов и многие другие были атакованы вирусом Petya.A, который вымогает перевод Bitcoin монет в эквиваленте 300$ на указанный адрес.

Этому предшествовала глобальная атака по всему миру и в частности России, вируса wanna cry, который использовал уязвимость в системе и лень пользователей или сис.даминов в вопросе своевременного обновления ОС Windows.

Пока что известно, что #Petya шифрует MBR загрузочный сектор диска и заменяет его своим собственным, что является новинкой в мире Ransomware, егу друг #Misha, который прибывает чуть позже, шифрует уже все файлы на диске. Петя и Миша не новы, но такого глобального распространения не было ранее. Пострадали и довольно хорошо защищенные компании.

В интренете уже начали появляться попытки написания дешифровщиков: github.com/leo-stone/hack-petya (UPD: подходит только для старых версий шифровальщиков до 26.06.17)

Однако, их работоспособность не подтверждена.

Проблема так же состоит в том, что для перезаписи MBR Пете необходима перезагрузка компьютера, что пользователи в панике успешно и делают, «паническое нажатие кнопки выкл» я бы назвал это так.

Из действующих рекомендаций по состоянию на 17 часов 27 июня, я бы посоветовал НЕ ВЫКЛЮЧАТЬ компьютер, если обнаружили шифровальщика, а переводить его в режим гибернации, с отключением от интернета.

Если Вы пострадали от программы вымогателя, возможно Вам поможет прошлогодняя статья, цитирую.

Криптовымогатель Petya денег не получит: генерируем ключ разлочки жесткого диска сами.

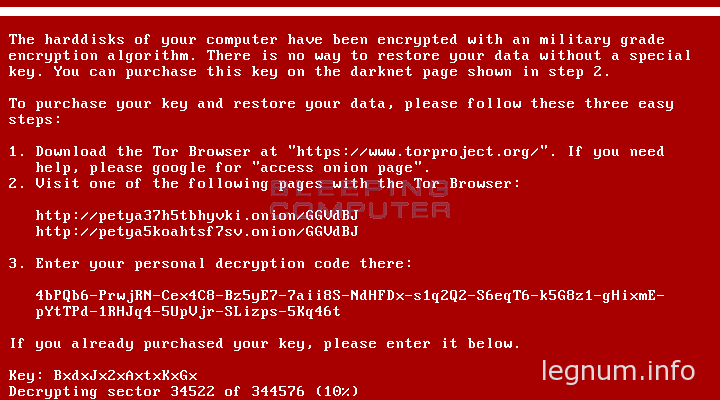

3 апреля на Habrahabr появилась информация по обнаружению нового криптовымогателя, который шифрует не отдельные файлы, а весь раздел диска (том). Программа получила название Petya, а ее целью является таблица размещения файлов NTFS. Ransomware работает с диском на низком уровне, с полной потерей доступа к файлам тома для пользователя.

У Petya обнаружена также специальная схема маскировки для скрытия активности. Изначально криптовымогатель запрашивает у пользователя активацию UAC, маскируясь под легальные приложения. Как только расширенные привилегии получены, зловредное ПО начинает действовать. Как только том зашифрован, криптовымогатель начинает требовать у пользователя деньги, причем на выплату «выкупа» дается определенный срок. Если пользователь не выплачивает средства за это время, сумма удваивается. «Поле чудес», да и только.

Но криптовымогатель оказался сам по себе не слишком хорошо защищен. Пользователь Твиттера с ником leostone разработал генератор ключей для Petya, который позволяет снять шифрование дисков. Ключ индивидуален, и на подбор уходит примерно 7 секунд.

Этот же пользователь создал сайт, который генерирует ключи для пользователей, чьи ПК пострадали из-за Petya. Для получения ключа нужно предоставить информацию с зараженного диска.

Что нужно делать?

Зараженный носитель нужно вставить в другой ПК и извлечь определенные данные из определенных секторов зараженного жесткого диска. Эти данные затем нужно прогнать через Base64 декодер и отправить на сайтдля обработки.

Конечно, это не самый простой способ, и для многих пользователей он может быть вообще невыполнимым. Но выход есть. Другой пользователь, Fabian Wosar, создал специальный инструмент, который делает все самостоятельно. Для его работы нужно переставить зараженный диск в другой ПК с Windows OS. Как только это сделано, качаем Petya Sector Extractor и сохраняем на рабочий стол. Затем выполняем PetyaExtractor.exe. Этот софт сканирует все диски для поиска Petya. Как только обнаруживается зараженный диск, программа начинает второй этап работы.

Извлеченную информацию нужно загрузить на сайт, указанный выше. Там будет два текстовых поля, озаглавленных, как Base64 encoded 512 bytes verification data и Base64 encoded 8 bytes nonce. Для того, чтобы получить ключ, нужно ввести данные, извлеченные программой, в эти два поля.

Для этого в программе нажимаем кнопку Copy Sector, и вставляем скопированные в буфер данные в поле сайта Base64 encoded 512 bytes verification data.

Потом в программе выбираем кнопку Copy Nonce, и вставляем скопированные данные в Base64 encoded 8 bytes nonce на сайте.

Если все сделано правильно, должно появиться вот такое окно:

Для получения пароля расшифровки нажимаем кнопку Submit.

Пароль будет генерироваться около минуты.

Записываем пароль, и подключаем зараженный диск обратно.

Как только появится окно вируса, вводим свой пароль.

Конец цитаты.

Petya начинает дешифровку тома, и все начинает работать по завершению процесса.

Отправить ответ